当我们购置了阿里云服务器后,为了确保ECS实例的出入站流量得到有效控制,必须配置安全组规则。这一步骤至关重要,它允许我们灵活地允许或拒绝特定网络流量、封锁不必要的端口、限制特定协议的流量,以及配置应用程序的访问权限。本文将详细阐述如何通过ECS控制台来添加安全组规则,并解答关于安全组配置、规则设定、主机处罚与解禁流程,以及资源限额管理等一系列常见问题。

一、阿里云服务器安全组设置全攻略

云服务器安全组在以下情境中尤为适用:

- 当您的应用需要与ECS实例所在安全组之外的网络进行通信,但请求发出后长时间无响应时,应优先考虑设置安全组规则。

- 在运营应用过程中,若发现部分请求来源存在恶意攻击行为,可通过添加拒绝访问的安全组规则来实施隔离策略。

操作步骤详解

- 进入安全组页面:

- 登录ECS管理控制台。

- 在左侧导航栏中,选择“网络与安全” > “安全组”。

- 在顶部菜单栏的左上角,选择相应的地域。

- 定位目标安全组:在操作列中,单击“管理规则”。

- 选定安全组规则方向:

- 若安全组的网络类型为专有网络,请选择入方向或出方向。

- 若为经典网络,则需选择入方向、出方向、公网入方向或公网出方向。

- 添加安全组规则:

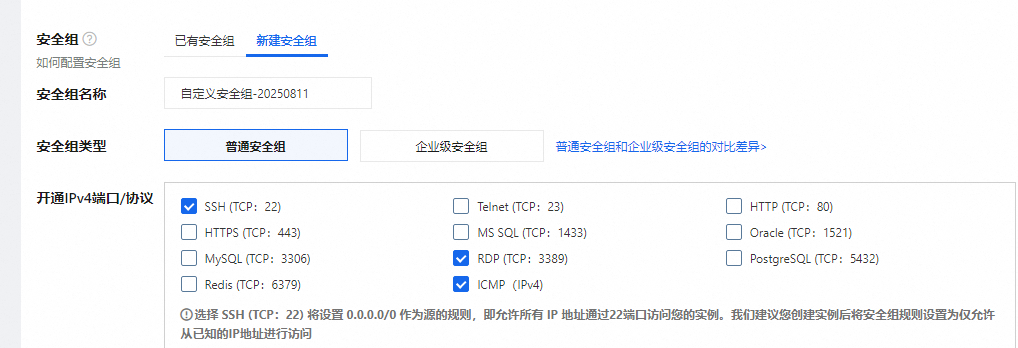

- 快速添加:适用于快速设置常用的TCP协议规则。只需单击“快速添加”,然后设置授权策略、授权对象,并选中一个或多个端口即可完成。

- 手动添加:需设置授权策略、优先级、协议类型、端口范围、授权对象等信息。具体步骤如下:

- 单击“手动添加”。

- 在规则列表中,配置新增的安全组规则。关于单条规则的设置,请参考安全组规则说明。

- 在规则的操作列中,单击“保存”。

以下是一个示例,展示了如何在安全组中添加安全组规则:

二、阿里云服务器安全组设置问题集锦

1. 什么是安全组?

安全组,作为一种虚拟防火墙,用于设置单台或多台云服务器的网络访问控制。它是网络安全隔离的重要手段,允许您在云端划分安全域。每台ECS实例至少属于一个安全组,且在创建实例时必须指定。

2. 为何在创建ECS实例时要选择安全组?

在创建ECS实例前,选择安全组是为了划分应用环境的安全域,并通过授权安全组规则来实现合理的网络安全隔离。若未选择安全组,创建的ECS实例将分配到一个默认安全组。建议您将实例移出默认安全组,并加入新的安全组,以实现更精细的网络安全隔离。

3. 创建ECS实例前未创建安全组怎么办?

若在创建ECS实例前未创建安全组,您可选择默认安全组。默认安全组放行了常用端口,如TCP 22端口、3389端口等。

4. 为何ECS实例加入安全组时提示规则数量超限?

作用于一台ECS实例(主网卡)的安全组规则数量上限,等于该实例允许加入的安全组数量乘以每个安全组的最大规则数量。若提示加入安全组失败,表示当前ECS实例上的规则总数已超过上限。建议您重新选择其他安全组。

5. 专有网络VPC类型ECS实例的安全组数量上限调整后,是否仅对新增安全组生效?

否。该上限调整对调整日期之前和之后创建的所有专有网络VPC类型的ECS实例的安全组均生效。

6. 安全组在何种情况下会使用默认安全组规则?

- 通过ECS管理控制台在一个地域首次创建ECS实例时,若尚未创建安全组,可选择系统自动创建的默认安全组(普通安全组类型)。默认安全组采用默认安全规则,入方向放行ICMP协议、SSH 22端口、RDP 3389端口,授权对象为全网段(0.0.0.0/0),优先级为100。您还可选择放行HTTP 80端口和HTTPS 443端口。出方向允许所有访问。

- 在ECS管理控制台上创建安全组时,默认的安全组规则入方向放行ICMP协议、SSH 22端口、RDP 3389端口、HTTP 80端口和HTTPS 443端口,授权对象为全网段(0.0.0.0/0)。

7. 不同安全组的ECS实例如何实现内网互通?

同一账号或不同账号下两个安全组之间的实例默认内网是隔离的。

8. 同一安全组的ECS实例如何实现内网隔离?

加入同一个普通安全组内的实例之间默认允许所有协议、端口互相访问。您可修改普通安全组内的网络连通策略,以实现组内隔离。

9. 同一个ECS实例中的两块弹性网卡如何进行流量隔离?

由于安全组作用于ECS实例操作系统之外的虚拟网络设备上,同一ECS实例两块网卡的流量默认在操作系统内部进行路由和转发,不会经过安全组。因此,无法使用安全组实现同一个ECS实例中两块网卡的流量隔离。您可使用操作系统的命名空间(namespace)机制,将ECS实例的两块网卡加入到不同的namespace,使两块网卡之间的网络流量发往操作系统之外,从而通过安全组进行流量隔离。

10. 为何配置安全组后仍无法访问服务?

控制台安全组放行某个端口,仅表示安全组未限制该端口的访问。要确保外网能访问ECS服务器的端口,需满足以下条件:

- 安全组规则放行该端口。

- 对应端口的程序软件处于启动运行状态,且监听地址为0.0.0.0。

- 已关闭ECS实例内部防火墙,或防火墙已放行该端口。

若设置安全组规则后业务仍无法访问,请排查业务服务是否启动、服务端口和安全组规则是否一致等问题。

11. 弹性网卡如何加入到安全组?

您可通过变更ECS实例所在的安全组来更新弹性网卡主网卡的安全组,也可修改辅助弹性网卡的属性来更改其所属的安全组。

12. 普通安全组和企业级安全组是否支持相互转换?

不支持。如需更换安全组类型,可通过新建安全组并克隆安全组规则来实现。

13. 何时需要添加安全组规则?

在以下情境中,您需要添加安全组规则以确保ECS实例能被正常访问:

- ECS实例所在的安全组未添加过安全组规则,也无默认安全组规则。当ECS实例需要访问公网或访问当前地域下其他安全组中的ECS实例时,需添加安全组规则。

- 搭建的应用未使用默认端口,而是自定义了端口或端口范围。此时,必须在测试应用连通前放行自定义的端口或端口范围。

14. 安全组规则中协议和端口之间有何关系?

添加安全组规则时,需指定通信端口或端口范围。安全组根据允许或拒绝策略决定是否转发数据到ECS实例。协议和端口信息如下表所示:

| 协议类型 | 端口显示范围 | 应用场景 |

|---|---|---|

| 全部 | -1/-1,表示不限制端口。不支持设置。 | 可用于完全互相信任的应用场景。 |

| 全部 ICMP(IPv4) | -1/-1,表示不限制端口。不支持设置。 | 使用ping程序检测ECS实例之间的通信状况。 |

| 全部 ICMP(IPv6) | -1/-1,表示不限制端口。不支持设置。 | 使用ping6程序检测ECS实例之间的通信状况。 |

| 全部 GRE | -1/-1,表示不限制端口。不支持设置。 | 用于服务。 |

| 自定义 TCP | 自定义端口范围,有效的端口值是1 ~ 65535。必须采用<开始端口>/<结束端口>的格式。例如80/80表示端口80,1/22表示1到22端口。 | 可用于允许或拒绝一个或几个连续的端口。 |

| 自定义 UDP | 自定义端口范围,有效的端口值是1 ~ 65535。必须采用<开始端口>/<结束端口>的格式。例如80/80表示端口80,1/22表示1到22端口。 | 可用于允许或拒绝一个或几个连续的端口。 |

TCP协议类型端口的常用应用场景如下表所示:

| 应用场景 | 协议类型 | 端口显示范围 | 说明 |

|---|---|---|---|

| 连接服务器 | SSH | 22/22 | 用于SSH远程连接到Linux实例。连接ECS实例后您可以修改端口号。 |

| 连接服务器 | TELNET | 23/23 | 用于Telnet远程登录ECS实例。 |

| 连接服务器 | RDP | 3389/3389 | 用于通过远程桌面协议连接到Windows实例。连接ECS实例后您可以修改端口号。 |

| 网站服务 | HTTP | 80/80 | ECS实例作为网站或Web应用服务器。 |

| 网站服务 | HTTPS | 443/443 | ECS实例作为支持HTTPS协议的网站或Web应用服务器。 |

| 数据库 | MS SQL | 1433/1433 | ECS实例作为MS SQL服务器。 |

| 数据库 | Oracle | 1521/1521 | ECS实例作为Oracle SQL服务器。 |

| 数据库 | MySQL | 3306/3306 | ECS实例作为MySQL服务器。 |

| 数据库 | PostgreSQL | 5432/5432 | ECS实例作为PostgreSQL服务器。 |

| 数据库 | Redis | 6379/6379 | ECS实例作为Redis服务器。 |

15. 安全组规则授权对象中的IP地址和CIDR地址块有何关系?

IP地址是单一的IP地址,如192.168.0.100、2408:4321:180:1701:94c7:bc38:3bfa:。CIDR地址块是IP地址段,如192.168.0.0/24、2408:4321:180:1701:94c7:bc38:3bfa:***/128。CIDR(Classless Inter-Domain Routing)是互联网中一种新的寻址方式,与传统的A类、B类和C类寻址模式相比,CIDR在IP地址分配方面更为高效。CIDR采用斜线记法,表示为:IP地址/网络ID的位数。

- 示例一:CIDR格式换算为IP地址网段

如10.0.0.0/8,换算为32位二进制地址:00001010.00000000.00000000.00000000。其中/8表示8位网络ID,即32位二进制地址中前8位是固定不变的,对应网段为:00001010.00000000.00000000.0000000000001010.11111111.11111111.11111111。换算为十进制后,10.0.0.0/8表示:子网掩码为255.0.0.0,对应网段为10.0.0.010.255.255.255。 - 示例二:IP地址网段换算为CIDR格式

如192.168.0.0192.168.31.255,后两段IP换算为二进制地址:00000000.0000000000011111.11111111,可以得出前19位(8*2+3)是固定不变的。换算为CIDR格式后,表示为:192.168.0.0/19。

16. 为何无法访问TCP 25端口?

TCP 25端口是默认的邮箱服务端口。基于安全考虑,云服务器ECS的25端口默认受限。建议您使用465端口发送邮件。

17. 为何安全组里自动添加了很多内网相关的安全组规则?

以下两种情况可能导致您的安全组里自动添加了很多规则:

- 若您访问过DMS,安全组中就会自动添加相关的规则。

- 若您近期通过阿里云数据传输DTS功能迁移过数据,安全组中会自动添加DTS的服务IP地址相关的规则。

18. 安全组规则配置错误会造成什么影响?

安全组配置错误会导致ECS实例在私网或公网与其他设备之间的访问失败,例如:

- 无法从本地远程连接(SSH)Linux实例或远程桌面连接Windows实例。

- 无法远程ping ECS实例的公网IP。

- 无法通过HTTP或HTTPS协议访问ECS实例提供的Web服务。

- 无法通过内网访问其他ECS实例。

19. 安全组的入方向规则和出方向规则是否区分计数?

不区分。每个安全组的入方向规则与出方向规则的总数不能超过200。

20. 是否可以调整安全组规则的数量上限?

不可以。每个安全组最多可包含200条安全组规则。一台ECS实例中的每个弹性网卡默认最多可加入5个安全组,因此一台ECS实例的每个弹性网卡最多可包含1000条安全组规则,这通常能满足绝大多数场景的需求。

若当前数量上限无法满足您的使用需求,建议您按照以下步骤操作:

- 检查是否存在冗余规则。您也可提交工单,阿里云技术支持将提供检查服务。

- 若存在冗余规则,请清除冗余规则。若不存在冗余规则,您可创建多个安全组。

若您已开通了云防火墙服务,也可通过云防火墙创建VPC边界访问控制策略(管控两个VPC间的流量),以减少ECS安全组规则的数量。

21. 我配置的安全组规则,各规则的优先级排序是怎样的?

优先级的取值范围为1~100,数值越小,代表优先级越高。同类型安全组规则间的依赖优先级决定最终执行的规则。当ECS实例加入了多个安全组时,多个安全组会从高到低依次匹配规则。最终生效的安全组规则如下:

- 若两条安全组规则只有授权策略不同:拒绝策略的规则生效,允许策略的规则不生效。

- 若两条安全组规则只有优先级不同:优先级高的规则生效。

22. 如何对安全组规则的不合规变更进行审计和预警?

您可在配置审计(Config)中创建审计规则,对安全组规则的合规性进行审计,并将审计结果投递到日志服务SLS中。当账号下的安全组规则有不符合审计规则的变更时,您能够通过日志服务SLS收到告警通知。

23. 如何禁止RAM用户(子账号)配置安全组规则?

若您需要禁止RAM用户(子账号)配置安全组规则,可参考如下RAM配置,来禁用配置安全组规则的API接口。

{

"Version": "1",

"Statement": [

{

"Effect": "Deny",

"Action": [

"ecs:AuthorizeSecurityGroup",

"ecs:AuthorizeSecurityGroupEgress",

"ecs:RevokeSecurityGroup",

"ecs:RevokeSecurityGroupEgress",

"ecs:ModifySecurityGroupRule",

"ecs:ModifySecurityGroupEgressRule",

"ecs:ModifySecurityGroupPolicy",

"ecs:ModifySecurityGroupAttribute",

"ecs:ConfigureSecurityGroupPermissions"

],

"Resource": "*"

}

]

}

24. 收到违法阻断网站整改通知,怎么办?

在互联网有害信息记录中,您可查看存在有害信息的域名或URL、处罚动作、处罚原因及处罚时间。若您确认该域名或URL中的有害信息已移除或不存在,可申请解除访问封禁。

25. 收到对外攻击需要整改的通知,怎么办?

在处罚记录中,您可查看详细的处罚结果、处罚原因及处罚时段。若您不认同处罚结果,可反馈申诉。收到您的处罚记录反馈后,阿里云将再次核验,确认处罚的正确性和有效性,并判断是否继续维持处罚或立即结束处罚。

官网相关地址直达:

- 阿里云活动中心(可实时查询阿里云官方最新活动信息):https://www.aliyun.com/activity

- 阿里云服务器ECS相关活动:https://www.aliyun.com/daily-act/ecs/activity_selection

- 云小站(云产品通用代金券、7.5折优惠券,没有套路真的能减):https://www.aliyun.com/minisite/goods

通过以上阿里云服务器安全组设置的详细攻略和问题集锦,我们深入了解了如何为ECS实例配置安全组规则以保障网络安全,并掌握了处理常见问题的实用技巧。合理配置安全组是确保云服务器安全稳定运行的关键步骤,它不仅能帮助我们有效防御网络攻击,还能优化网络流量管理。希望本文能助您更好地掌握阿里云安全组的设置与管理,确保您的业务在云端安全无忧地运行。